CYKL PDCA W ISO 27001

Każdy przedsiębiorca chciałby dobrze zarządzać swoją organizacją tak, aby zapewnić sobie coraz więcej stałych i zadowolonych klientów. Jedną z technik dobrego zarządzania jest stosowanie cyklu Deminga, inaczej nazywanego schematem PDCA, kołem PDCA, cyklem PDCA lub koło doskonalenia.

Cykl Deminga to charakterystyczny schemat ilustrujący zasadę ciągłego, procesowego doskonalenia działalności firmy. Koło PDCA zostało opracowane przez amerykańskiego specjalistę statystyka Williama Edwardsa Deminga. Cykl P-D-C-A składa się z poszczególnych, następujących po sobie działań:

1. PLANUJ (ang. Plan) - Ustal i zaplanuj działania mające doprowadzić do osiągnięcia danego celu.

2. WYKONAJ (ang. Do) - Zrealizuj ustalone działania na próbę.

3. SPRAWDŹ (ang. Check) - Sprawdź czy realizowany plan był skuteczny, przynosi rezultaty i jak można ulepszyć ten proces.

4. ZASTOSUJ (ang. Act) - Doskonal proces, który się sprawdził lub popraw błędy w nietrafionym procesie.

Model PDCA znalazł zastosowanie w poszczególnych normach określających systemu zarządzania. Został on przywołany między innymi w normach:

• ISO 9001 - Systemie zarządzenia jakością

• ISO 14001 - Systemie zarządzania środowiskowego

• OHSAS 18001 i PN-N 18001 - Systemy zarządzania bezpieczeństwem i higieną pracy

• ISO 27001 - Systemie zarządzania bezpieczeństwem informacji.

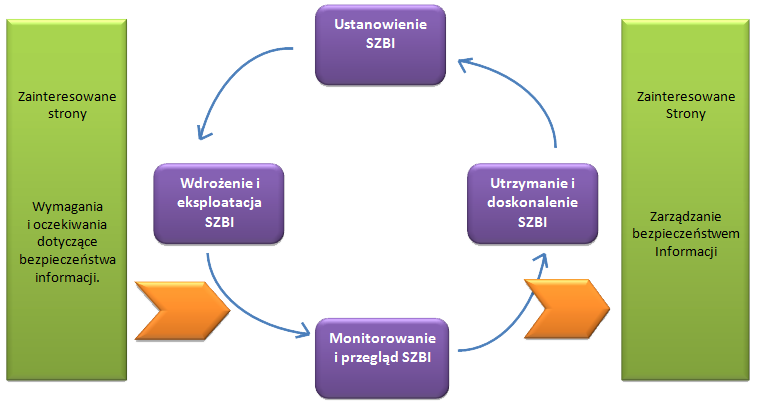

W systemie zarządzania bezpieczeństwem informacji wg ISO 27001 koło doskonalenia zostało omówione w rozdziale „Wprowadzenie”. Cykl ten odnosi się do całej struktury procesów Systemu Zarządzania Bezpieczeństwem Informacji. Wdrożenie zabezpieczeń przedstawionych w nomie ISO 27001, w oparciu o schemat PDCA odzwierciedla również określone wymagania OECD (2002) będące fundamentem bezpieczeństwa systemów informatycznych i sieci. W podrozdziale podejście procesowe normy ISO 27001:2007 możemy znaleźć przykład zastosowania tego schematu. Jest on następujący:

W odniesieniu do systemu zarządzania bezpieczeństwem informacji szczegółowe elementy cyklu PDCA określane są następująco:

- Ustanowienie SZBI (Planowanie) - Ustalenie i opracowanie dokumentu polityki Systemu Zarządzania Bezpieczeństwem Informacji (SZBI), który będzie zawierał cele, procesy i procedury, jakie są istotne dla uzyskania jak najlepszej ochrony informacji w firmie.

- Wdrożenie i eksploatacja SZBI (Wykonanie) - Wprowadzenie do firmy zaplanowanych zabezpieczeń i procedur, zgodnie z polityką bezpieczeństwa oraz użytkowanie tych narzędzi w celu ochrony informacji.

- Monitorowanie i przegląd SZBI (Sprawdzanie) - Sprawdzenie wdrożonych rozwiązań bezpieczeństwa, aby ustalić sprawność zastosowanych procedur i zabezpieczeń. Efektem tego etapu będzie dostarczenie kierownictwu firmy informacji odnośnie funkcjonowania systemu i możliwości jego ewentualnej poprawy.

- Utrzymanie i doskonalenie SZBI (Doskonalenie) - Podejmowanie działań w celu wyeliminowania przyczyn wykrytych niezgodności lub innych niepożądanych sytuacji. Doskonalenie obejmuje również podejmowanie działań usuwających przyczyny potencjalnych niezgodności lub innych prawdopodobnie niepożądanych sytuacji. Działania korygujące i zapobiegawcze są podejmowane na podstawie wyników oceny danej organizacji i mają na celu stałe doskonalenie.

Cykl Deminga jest uniwersalnym sposobem postępowania, który daje organizacji możliwość samodoskonalenia się. Najważniejsza podczas jego wdrażania jest konsekwencja i systematyczna realizacja poszczególnych jego etapów. W przeciwnym wypadku koło doskonalenia zostanie przerwane, a firma nie osiągnie pożądanych efektów.

Więcej na temat bezpieczeństwa informacji: