OCENA RYZYKA W ISO 27001 - CZĘŚĆ I

Ryzyko niepowodzenia, strat finansowych, ludzkich czy materialnych występuje w każdej organizacji. Aby zminimalizować to ryzyko kierownictwo organizacji decyduje się na wprowadzenie zarządzania bezpieczeństwem. Elementami składowymi takiego zarządzania są: zarządzanie konfiguracją, zarządzanie zmianami oraz zarządzanie ryzykiem. Etap zarządzania ryzykiem odbywa się poprzez identyfikację zagrożeń w stosunku do każdego aktywu organizacji, następnie oszacowanie ryzyka dla każdego zagrożenia, podjęcie środków minimalizujących ryzyko oraz stały monitoring skuteczności podjętych działań ograniczających ryzyko.

Metody szacowania ryzyka bezpieczeństwa informacji - część I

Szacowanie ryzykiem jest jednym z najważniejszych elementów w tworzeniu dobrego zarządzania ryzykiem w każdej firmie. Aby przeprowadzić szacowanie ryzyka w swojej organizacji należy wybrać odpowiednią metodę. Ogólny podział metod szacowania ryzyka obejmuje:

- metody ilościowe,

- metody jakościowe,

- metody mieszane.

Norma ISO 27001:2005 System zarządzania bezpieczeństwem informacji nie wskazuje konkretnej metody szacowania ryzyka, którą organizacja musi zastosować. Wyboru metodologii szacowania ryzyka dokonać musi zespół powołany w firmie do wdrożenia wymagań normy ISO 27001. Należy jednak pamiętać, że podczas wyboru metody powinno brać się pod uwagę specyfikę działalności organizacji, jak i również wymagania i oczekiwania kierownictwa dotyczące bezpieczeństwa.

Metody ilościowe:

Są to metody badawcze, w których określa się parametry liczbowe (w odpowiednich jednostkach), charakteryzujące badane zjawisko lub obiekt badań.

W tej grupie metod szacowania ryzyka najważniejsze jest, aby określić dwa podstawowe parametry opisujące ryzyko: wartość skutku zagrożenia powodującego ryzyko i prawdopodobieństwo wystąpienia zagrożenia. Określenie skutków odbywa się przez ocenę wyników zdarzeń i wniosków wyciągniętych z sytuacji niebezpiecznych z przeszłości. Konsekwencje wystąpienia zagrożenia można odnieść do różnych kategorii: pieniężnych, technicznych, operacyjnych oraz zasobów ludzkich. Skutek wystąpienia zagrożenia można określić jako:

- Krytyczny - wystąpienie zagrożenia na pewno powoduje wystąpienie niekorzystnego efektu biznesowego, wysoki koszt, utratę wizerunku firmy, brak możliwości realizacji zadań,

- Średni - wystąpienie zagrożenia może mieć efekt biznesowy lub stanowi duże utrudnienie w pracy,

- Pomijalny - wystąpienie zagrożenia nie powoduje wystąpienia żadnego efektu biznesowego lub jest on marginalny,

- Nie dotyczy - wystąpienie zagrożenia nie ma wpływu na aktywa firmy.

Natomiast prawdopodobieństwo wystąpienia ryzyka określamy jako:

- Wysokie - występuje często (np. raz w miesiącu) lub regularnie z ustaloną częstotliwością,

- Średnie - wystąpiło w ostatnim roku lub zdarza się nieregularnie,

- Pomijalne - nie wystąpiło ani razu w ciągu ostatniego roku.

Podstawowa zależność wykorzystywana w tej metodzie to:

R = P × W

gdzie:

R – wartość ryzyka,

P – prawdopodobieństwo lub przewidywana liczba wystąpień incydentu powodującego utratę wartości aktywów w przyjętym okresie,

W – wartość straty – przewidywana średnia utrata wartości aktywów, w wyniku wystąpienia pojedynczego incydentu.

W środowisku informatycznym wykorzystuje się metodologię oceny ryzyka uzupełnioną o parametr podatności systemu informatycznego (lub jego elementu) na zagrożenie.

Przykładami metod ilościowych są:

- metoda Courtneya

- metoda Fishera

- metoda Parkera

Metody jakościowe:

W metodach jakościowych określanie ryzyka zachodzi w oparciu o wiedzę ekspercką oraz doświadczenie wykonujących je osób. Ryzyko przedstawiane jest w sposób opisowy, bez wykorzystania charakterystyki liczbowej. Jednak opis ryzyka może być bardzo szczegółowy, co umożliwia dokładniejsze jego oszacowanie. W metodach jakościowych zwykle wyróżnia się trzy poziomy ryzyka: niskie, średnie i wysokie lub bardziej precyzyjnie: nieistotne, niskie, średnie, wysokie, bardzo wysokie. Metody jakościowe są ogólne, ale dzięki temu bardzo elastyczne i w łatwy sposób można dostosować je do warunków występujących w badanej organizacji. Inną zaletami metod jakościowych jest brak konieczności wyrażania parametrów ryzyka w liczbach co czyni te metody tanimi i przystępnymi dla każdej firmy.

Przykładami metod jakościowych są:

- The Microsoft Corporate Security Group Risk Management Framework

- NIST SP 800-30

- Simple Technique for Illustrating Risk – STIR

- Facilitated Risk Analysis Process – FRAP

Metody mieszane:

Metody mieszane są kombinacją metod jakościowych z ilościowymi. W metodach mieszanych zagrożenia opisywane są podobnie jak w metodach jakościowych, lecz każde ryzyko jest następnie szacowane w sposób właściwy dla metod ilościowych, poprzez określenie kosztów strat poniesionych w wyniku określonych zagrożeń.

CYKL PDCA W ISO 27001

Każdy przedsiębiorca chciałby dobrze zarządzać swoją organizacją tak, aby zapewnić sobie coraz więcej stałych i zadowolonych klientów. Jedną z technik dobrego zarządzania jest stosowanie cyklu Deminga, inaczej nazywanego schematem PDCA, kołem PDCA, cyklem PDCA lub koło doskonalenia.

Cykl Deminga to charakterystyczny schemat ilustrujący zasadę ciągłego, procesowego doskonalenia działalności firmy. Koło PDCA zostało opracowane przez amerykańskiego specjalistę statystyka Williama Edwardsa Deminga. Cykl P-D-C-A składa się z poszczególnych, następujących po sobie działań:

1. PLANUJ (ang. Plan) - Ustal i zaplanuj działania mające doprowadzić do osiągnięcia danego celu.

2. WYKONAJ (ang. Do) - Zrealizuj ustalone działania na próbę.

3. SPRAWDŹ (ang. Check) - Sprawdź czy realizowany plan był skuteczny, przynosi rezultaty i jak można ulepszyć ten proces.

4. ZASTOSUJ (ang. Act) - Doskonal proces, który się sprawdził lub popraw błędy w nietrafionym procesie.

Model PDCA znalazł zastosowanie w poszczególnych normach określających systemu zarządzania. Został on przywołany między innymi w normach:

• ISO 9001 - Systemie zarządzenia jakością

• ISO 14001 - Systemie zarządzania środowiskowego

• OHSAS 18001 i PN-N 18001 - Systemy zarządzania bezpieczeństwem i higieną pracy

• ISO 27001 - Systemie zarządzania bezpieczeństwem informacji.

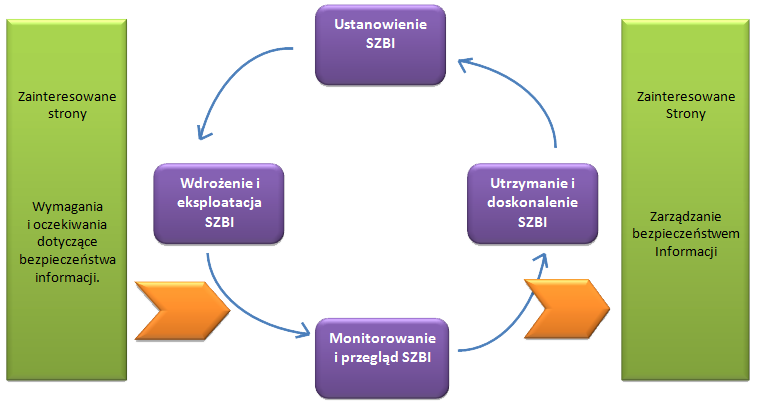

W systemie zarządzania bezpieczeństwem informacji wg ISO 27001 koło doskonalenia zostało omówione w rozdziale „Wprowadzenie”. Cykl ten odnosi się do całej struktury procesów Systemu Zarządzania Bezpieczeństwem Informacji. Wdrożenie zabezpieczeń przedstawionych w nomie ISO 27001, w oparciu o schemat PDCA odzwierciedla również określone wymagania OECD (2002) będące fundamentem bezpieczeństwa systemów informatycznych i sieci. W podrozdziale podejście procesowe normy ISO 27001:2007 możemy znaleźć przykład zastosowania tego schematu. Jest on następujący:

W odniesieniu do systemu zarządzania bezpieczeństwem informacji szczegółowe elementy cyklu PDCA określane są następująco:

- Ustanowienie SZBI (Planowanie) - Ustalenie i opracowanie dokumentu polityki Systemu Zarządzania Bezpieczeństwem Informacji (SZBI), który będzie zawierał cele, procesy i procedury, jakie są istotne dla uzyskania jak najlepszej ochrony informacji w firmie.

- Wdrożenie i eksploatacja SZBI (Wykonanie) - Wprowadzenie do firmy zaplanowanych zabezpieczeń i procedur, zgodnie z polityką bezpieczeństwa oraz użytkowanie tych narzędzi w celu ochrony informacji.

- Monitorowanie i przegląd SZBI (Sprawdzanie) - Sprawdzenie wdrożonych rozwiązań bezpieczeństwa, aby ustalić sprawność zastosowanych procedur i zabezpieczeń. Efektem tego etapu będzie dostarczenie kierownictwu firmy informacji odnośnie funkcjonowania systemu i możliwości jego ewentualnej poprawy.

- Utrzymanie i doskonalenie SZBI (Doskonalenie) - Podejmowanie działań w celu wyeliminowania przyczyn wykrytych niezgodności lub innych niepożądanych sytuacji. Doskonalenie obejmuje również podejmowanie działań usuwających przyczyny potencjalnych niezgodności lub innych prawdopodobnie niepożądanych sytuacji. Działania korygujące i zapobiegawcze są podejmowane na podstawie wyników oceny danej organizacji i mają na celu stałe doskonalenie.

Cykl Deminga jest uniwersalnym sposobem postępowania, który daje organizacji możliwość samodoskonalenia się. Najważniejsza podczas jego wdrażania jest konsekwencja i systematyczna realizacja poszczególnych jego etapów. W przeciwnym wypadku koło doskonalenia zostanie przerwane, a firma nie osiągnie pożądanych efektów.

Więcej na temat bezpieczeństwa informacji:

Usługi doradcze

Poznaj usługi doradcze, jakie świadczymy w zakresie procesów związanych z tematyką oznaczenia CE.

Forum - pytania i odpowiedzi dotyczące oznaczenia CE

Znajdź więcej informacji dotyczących oznaczenia CE - Wszystkie w jednym miejscu - na forum poświęconym tylko i wyłącznie tematyce oznaczenia CE.